WP GDPR Compliance turvaprobleem

WordPress ja pluginad vajavad igapäevast ja soovitavalt automaatset uuendamist, sest nagu näitab järjekordne juhtum, suurendab uuenduse avaldamine probleemi ärakasutamist.

Sedapuhku on süüdlaseks WP GDPR Compliance plugin, mille koodis ei kontrollita kasutajaõiguseid ning nii saab kestahes WordPressi admin-ajax.php kaudu save_setting funktsiooni poole pöördudes muuta suvalisi seadeid (lisaks saab do_action() abil ligi WP muudele funktsionaalsustele).

Haavatavad on WP GDPR Compliance versioonid kuni 1.4.2 (kaasa arvatud), paigatud versioon on 1.4.3

Tüüpilised ründeviisid näivad hetkel olema sellised:

- lubatakse kasutajate registreerimine

users_can_registerja pannakse uue kasutaja rolliks (default_role) administrator … misjärel saab lisada meelepärase tagaukse muutes mõnda teema või pluginafaili – või enda tööriistakomplekti üles laadida - muudetakse ära

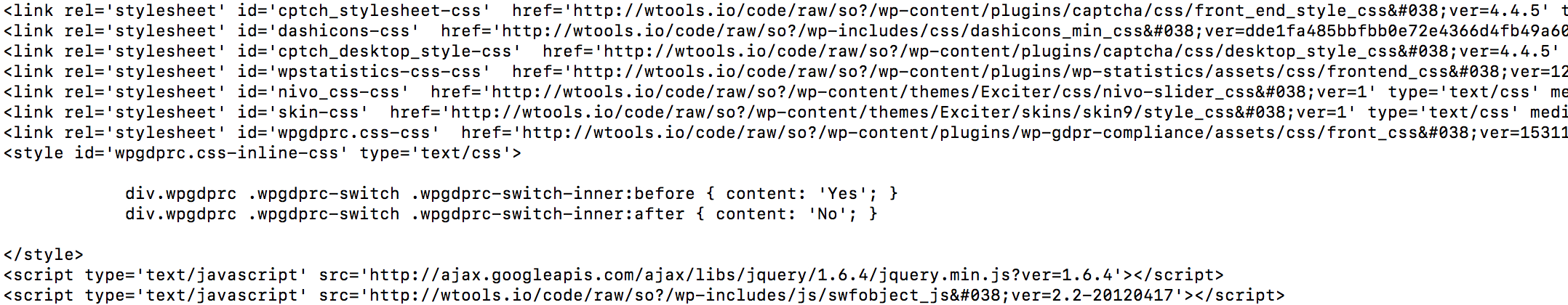

site_urlseaded (veebi baas-url), misjärel hakkab veeb laadima kõiki skripte ründaja poolt antud aadressilt… ning need skriptid suunavad kasutaja edasi kuhu-vaja (veebi aadress ja lehesisu udustatud):

Näites kasutatud veebilehe koodist on näha, kuidas skriptid ja CSS tulevad wtools[.]io pealt:

Varem on kasutusel olnud ka pastebin.com ja erealitatea[.]net

Kuidas puhastada?

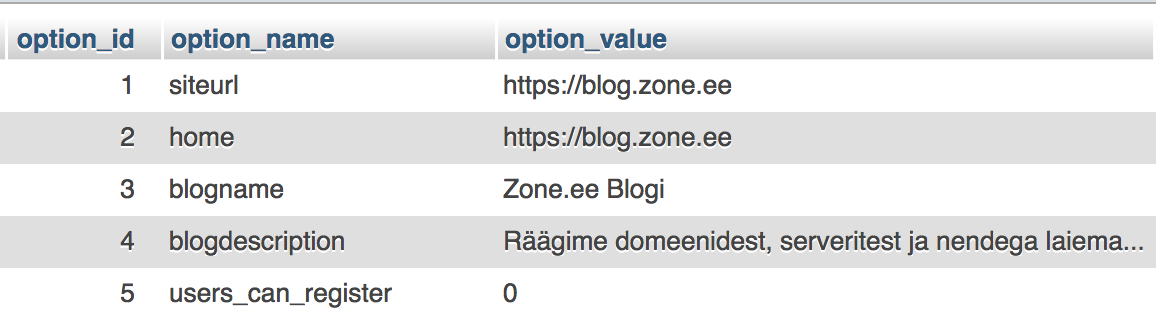

Kui veebi home ja siteurl on muudetud, siis on esimeseks probleemiks haldusliidesele ligi pääsemine. Seega on vaja saada ligipääs, uuendada pluginad ja rookida välja kõik probleemne.

- taasta phpMyAdmin’i kasutades andmebaasis

siteurljahomeväärtused – selleks on sinu veebi URL (teataval puhul võivad need ka erinevad olla):

- logi WP haldusliidesesse sisse ja uuenda WP GDPR Compliance plugin

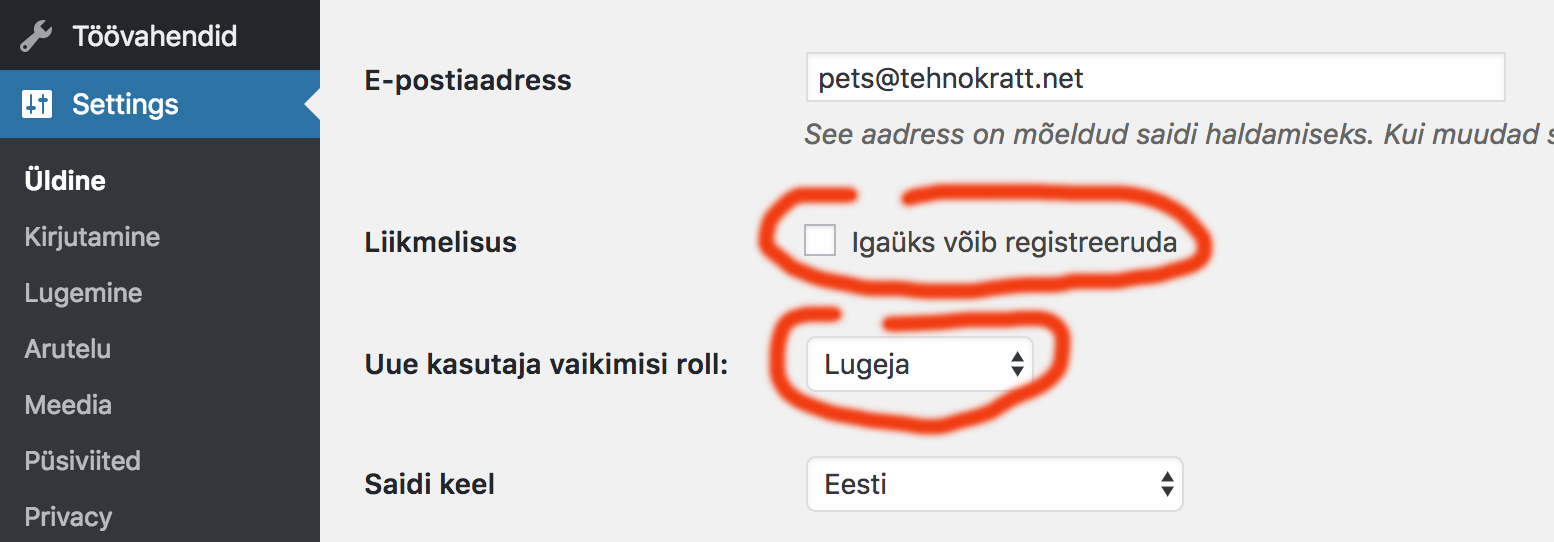

- kontrolli üle kasutajate registreerimine –

Seaded > Üldinevalikust: kasutajate registreerimine võiks mitte olla lubatud (kui see ei ole veebi jaoks oluline funktsionaalsus) ja roll võiks ollaLugejaehkSubscriber:

- kontrolli üle kasutajate nimekiri, eemalda tundmatud tegelased

- ja seejärel kontrolli, ega külalised veel midagi maha ole poetanud – selleks on hea abivahend minu ctimer.php skript, mille kasutamise näite leiab blogipostitusest CSI küber – kas keegi on mu serveris faile muutnud?

Sellest probleemist kirjutavad ka:

pluginvulnerabilities.com – Unlike Wordfence and Other Security Providers We Warned About WP GDPR Compliance Before Websites Started to Get Hacked (08.11.2018)

Wordfence – Privilege Escalation Flaw In WP GDPR Compliance Plugin Exploited In The Wild (08.11.2018)

Sucuri – Erealitatea[.]net Hack Corrupts Websites with WP GDPR Compliance Plugin Vulnerability (09.11.2018) ja Hackers Change WordPress Siteurl to Pastebin (13.11.2018)

Navigeerimine

Populaarsed postitused

Zone veebimajutuse platvorm – paindlik, kuid piiridega

Koostöös tuleviku tegijatega: Unicorn Squad ja meie ühine teekond

Kliendi edulugu: kuidas muster.ee tõstis e-poe müüki, kui leidis Nutika Pilveserveri