Veebi turvalisusel on ka äriline mõõde

Antud blogipostitus on 92 kuud vana ning ei pruugi olla enam ajakohane.

Willem De Grooti blogipostitus 5900 online stores found skimming (eestikeelne meediakaja: Mitmed tuntud Eesti veebipoed on nakatatud pahavaraga, mis varastavad sinu krediitkaardi andmed) on krediitkaardiandmeid kurjategijatele saatva pahavaraga nakatunud e-poodide nimekirja paari jõudsalt kahandanud: 5900st on pea 2000 tänaseks ära puhastatud.

Loodetavasti tekitas tuntud nimede nägemine ka paljudes teistes vajaduse oma veebid üle vaadata – kui ei, siis paneme aga hagu alla ja vaatame, kuidas pahavara mõjutab mitte ainult ettevõtte mainet, vaid kõiki neid netiturundusega seotud asju mille nimel me nii kõvasti pingutame. Ehk anname sellele loole ärilise mõõtme ning mõtleme lõpuks selle peale, mis võiks olla lahenduseks.

Kuna Timo Porval Lavii.ee‘st küsis meil Zones külas olles “aga mis siis ikkagi juhtub, kui veeb on nakatatud” – siis tegime koos ka ekspromt-videoloengu mis sai oluliselt pikem, kui allolev tekst.

Kõik järgnevad anonüümsed näited on muidu igati eeskujulike Eesti ettevõtete veebidest – aga neid ühendab mingil hetkel uuendamata jäänud veebitarkvara ning pahavara, mis saadab rämpsposti, avaldab otsimootori-spämmi ehk peidetud linke või suunab kasutajad edasi saitidele, mis tegelevad nende arvutite nakatamisega.

Veebiserver saadab spämmi

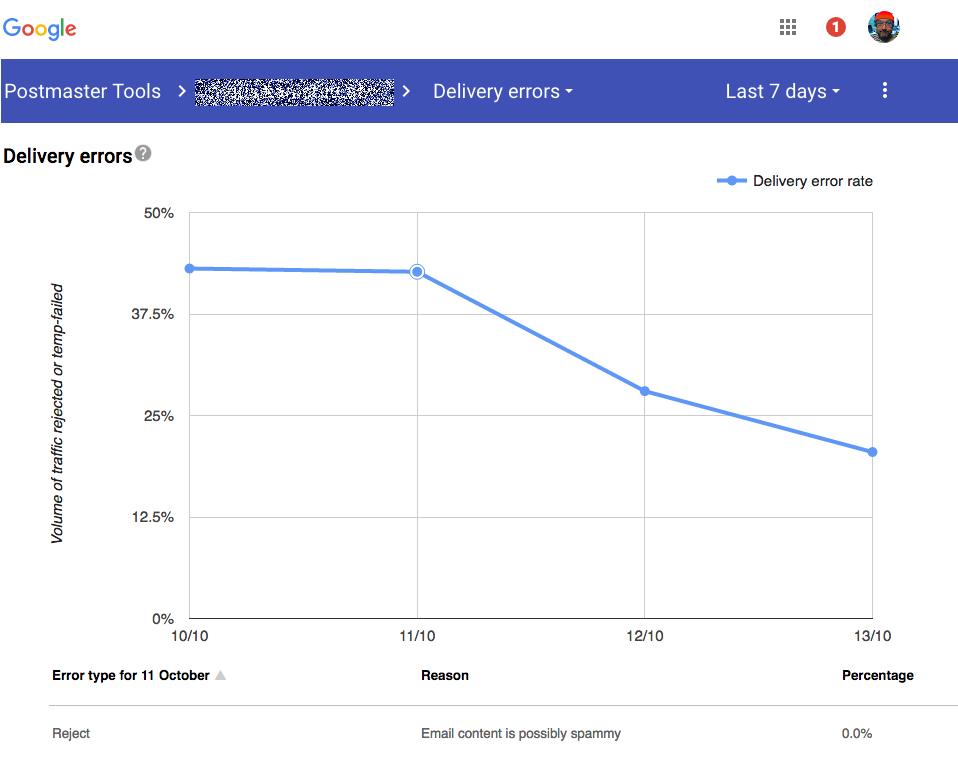

See on sageli esimene töö, mis pahavaraga veebisaidile antakse – lisatud programmijupp saab perioodiliselt pöördumisi, mille sisuks on saatmist vajav rämpspost ja selle saajate nimekiri. Kui lasta sellisel saatmisel mõnda aega toimuda, siis hakkavad juhtuma järgmised asjad:

- suuremad postiteenused nagu Gmail tuvastavad spämmi saatva IP-aadressi ja domeeni ning hakkavad nende pealt saabuvat e-posti tagasi põrgatama

- varem või hiljem märkavat saatjat ka SpamCom, SpamHaus jt ning lisavad need ka oma musta nimekirja – ning nende teenust kasutavad juba paljud väiksemad postiteenused

Need piirangud puudutavad mõistagi mitte ainult spämmi, vaid kõiki kirju mida veebiserver saadab: e-poe tellimused, kontaktivormide teavitused, parooli-muutmise ja uue kasutaja registreerimise kirjad jne.

Aga see ei ole veel kõik: kui oled varem selleks, et vajalik post ikka Gmaili kohale läheks lisanud oma domeenile SPF- ja DKIM kirjed mis näitavad, et sellest serverist võib sinu nimel kirju saata… siis on postiteenustele võimalik märkida su domeeni reputatsiooniks “spämmer”, sest väljunud kirjad on ju varustatud domeeni digitempliga.

Nüüd ei ole see sinu jaoks enam tehniline, vaid äriline probleem.

Meie jaoks on mure aga laiem: kui kasutad virtuaalserverit, mille puhul sama IP-d jagab suurem hulk kliente, siis mõjutab IP sattumine musta nimekirja ka kõiki ülejäänuid. Selle vältimiseks on ka meil omad filtrid, mis märkavad spämmi ja keelavad sinu serveril saatmise. See on “hädatapp”, mis loodetavasti aitab vältida suuremat kahju ka sinu domeenile. Aga need kontaktivormid ja tellimused… ei lähe ikkagi kuhugi.

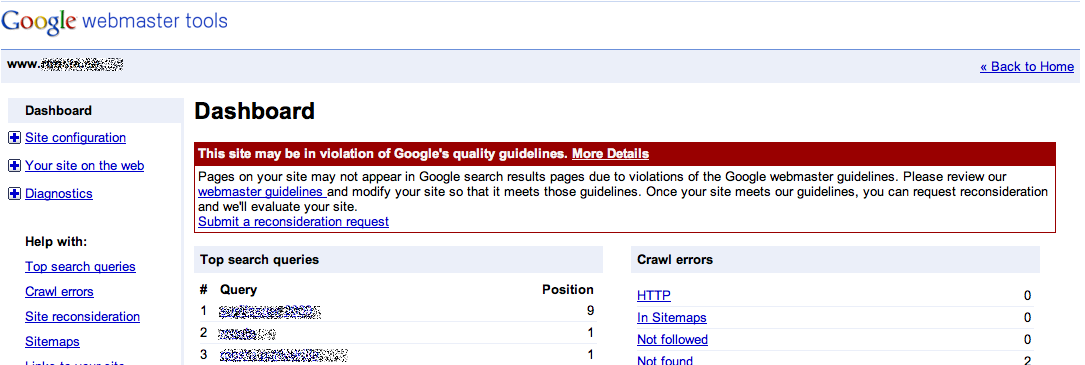

Veebiserver osaleb otsimootori-spämmis

Kui kirjade saatmine on blokeeritud tuleb kurjategijatel sellele uus rakendus leida. Üks võimalus on sokutada lehtedele linke nende poolt reklaamitavatele teenustele – harilikult on nendeks “kanada apteegid”, eskort-teenused ja muu hämaramat sorti äri. Pahavara on seejuures piisavalt nutikas, et kuvada neid linke vaid otsimootoritele, sest igaühele nähtav link oleks märk sissetungist ja võiks viia saidi puhastamiseni.

Sinu jaoks on ka sellel probleemil selge hind – nimelt jälgivad otsimootorid nii sisenevaid kui väljuvaid linke ning proovivad selle alusel ennustada, kas sisu vastab sinu äriga seotud sõnu otsivate kasutajate soovile. Nii võib juhtuda, et vaatamata pingutustele satud ürtidega rikastatud käsitöö-seebi kategooriast kahtlaste taimsete toidulisandite alla ning kaotad vaevarikka SEO-tööga otsimootorites saavutatud positsiooni.

Seda muidugi vaid juhul, kui otsimootor ei märka spämm-linke. Kui märkab, siis määratakse saidile karistus – pagerank tõmmatakse alla ja positsioon … koos sellega. Kui oled seadistanud Google Search Console, siis tuleb selle kohta loodetavasti ka teavitus. Kui ei, siis võid nädalate kaupa analüütikat vaadata ja imestada, et kuhu küll need külastajad järsku kadusid.

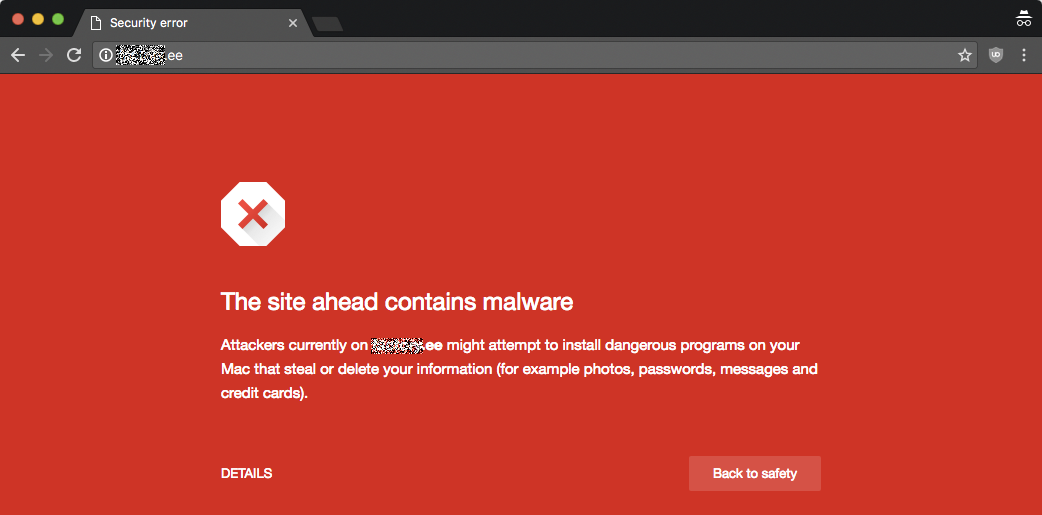

Veebiserver jagab pahavara

Post ei toimi, otsimootori-positsiooniga on kah kehvasti – aga kas saab ka hullemaks minna? Ikka! Sellist veebi saab endiselt ära kasutada külastajatele pahavara jagamiseks või kasutaja-andmete õngitsemiseks. Nime järgi tuleb mingi hulk külastajad ikka kohale, aga võib ka kuhugi peita ühe Gmaili avalehega sarnaneva võlts-logini ning spämmi abil külastajad kohale meelitada.

See on juba karmim kuritegevus ja vastavaid lehti proovivad leida erinevad turva-ettevõtted, aga ka Google’i otsimootori indekseerija. Sa näed vaeva, et Google sind külastaks – ja esimese asjana kaevab ta uksemati alt välja laiba ja teatab sellest kõigile.

Kui sait ära puhastada ja Google’i Search Console’is paluda tulemus üle vaadata, siis reeglina saab 72 tunniga hirmsa punase palaka maha ja äri uuesti käima.

Aga võib ka minna hullemini – kui piisavalt kiiresti ei reageeri, võivad jaole jõuda ka teised musta-nimekirja-pidajad ning kõigi nende avastamine ja ükshaaval teavitamine on päris mahukas töö.

Kevadel aitasin ühte klienti (saidi puhtus käsitsi üle kontrollitud) ning tulemus oli selline:

- sait puhastatud märtsi algul, kõik korras, Google toimib

- 16. märts teatab külastaja, bing.com otsimootor hoiatab pahavara eest; vaatamata korduvatele katsetele õnnestub sealne review alles pärast jaanipäeva (Bing ühtegi näidet pahavarast ei paku)

- 30. märts teatab teine külastaja, et tema antiviirus/tulemüür keelab mõnede alamlehtede külastamise – ja sellest süsteemist tulebki lehti ükshaaval eemaldada, fortiguard.com nimekirja kõigist nende meelest probleemsetest URLidest ei paku ja abi saame vist ainult tänu maaletoojale (aprilli keskel)

- 28. augustil tuleb teade Kaspersky’lt, et nüüd on nemad kah selle kevadise probleemi avastanud ja asuvad blokeerima, me ei leia esimesel katsel isegi kohta kust seda eemaldada – ning kohale kust lõpuks teatame ei järgne Kaspersky poolt mingit tegevust

Pool aastat on möödas ja sõltuvalt kasutatavast otsimootorist, viirusetõrjest või tulemüürist satuvad kliendid endiselt teate otsa, et sait on ohtlik.

Olgu öeldud, et algne nakatamine toimus pool aastat enne märtsikuist avastamist. Nakatati sait kahe nädala jooksul, mil ta polnud isegi veel avalik ja asus veebis alamkataloogis /uus. Ilmselt oli vana veeb pahavara täis ja selle “operaatorid” märkasid kiiresti, et tulemas on uus versioon ning sellist võimalust ei saa kasutamata jätta.

Aga see pole veel kõik – rünnak sinu firma vastu

Kuigi eelnev peaks andma juba piisavalt põhjust oma neti-turvalisus oluliseks ärihuviks tõsta, on mul pakkuda veel üks võimalus sinu veebi kurjasti ära kasutada ja sedapuhku on sihtmärgiks sinu firma, selle pangakonto, kliendinimekiri, sisevõrgus olevad andmed … ja kindlasti veel midagi, mis mulle hetkel pähe ei tule, küll aga mõnele kriminaalsele geeniusele.

Clarified Security Hands-on-Hacking turvakoolituste stsenaariumid põhinevad reaalsetel juhtumitel ja NATO Locked Shields küberõppusel vaenlase mängimise kogemustel ning algavad justnimelt ettevõtte veebilehe ülevõtmisest.

Nii saab kurjategija rahulikult, omas tempos profileerida veebiga tegeleva töötaja brauseri ning leida sobiliku turva-augu – aga võibolla pole seda isegi vaja, sest kui sisselogimise lehte veidi muuta saab kätte ka parooli, mida ta seal kasutab… ja võibolla ka mujal, näiteks e-postis.

Logides sisse postkasti näeb kirjavahetust ja kontakte – vahest saadaks raamatupidajale maksmiseks mõne arve või paluks enne palgapäeva avanssi, kandmisega “tuttava kontole, väga delikaatne teema, palun ära küsi”? Või faili, mis nakatab ta arvuti pahavaraga… sest kuigi “kummalisi kirju” ei avata ei kehti see reegel ju juhul, kui kolleeg saadab pisikeste parandustega versiooni Wordi dokumendist, mille olid talle ise tund tagasi saatnud.

Mis on siis lahendus?

Lahendus hakkab pihta hulk aega enne seda, kui mõni ülalkirjeldatud probleemidest endast märku annab.

Kui tellid veebilehe, siis tuleks kohe kokku leppida ka see, kes ja millise raha eest hakkab seda järgmistel aastatel hooldama – mõistlik on panna selleks kõrvale vähemalt ühe töötunni raha kuus (sõltuvalt tegijast vahemikus 35-75€+km, aga odavamate puhul tuleks ilmselt arvestada mitme tunniga) või mingi protsent veebitegemise hinnast (näiteks 10-20% aastas, nagu põhivara amortisatsioonil).

Ise tehes on raha raskem arvestada ja nokitsemise tunnid mööduvad kiiremini kui arvad – aga rehkendades jõuame me lõpuks ikka sarnaste numbriteni välja ja virtuaalserveri eest küsitav 4,80€+km on ilmselt kõige väiksem kulu, mis sul veebiga seoses kanda tuleb. Eriti kui arvestada, et keerulisem probleem nõuab abiväge ning sageli ei anna “tuttav itimees” oodatud tulemust, sest kuigi abivalmis (ja mis peamine – soodne) ei ole ta otseselt veebimeister ning kogemus nähtamatu vaenlasega võitlemiseks puudub.

Kui oled nõus natuke maksma – no ütleme, et teise 5€ kuus lisaks – siis pakuks sulle Voog’i, mille puhul on küll võimalused piiratumad, aga veeb on see-eest ehitatud üles nii, et keegi teine sinna koodi laadida ei saa. Välimust aitavad vajadusel tuunida nende partnerid, aga veeb püsib ise püsti ja ei vaja pidevat paikamist.

Majutades meie juures oma WordPress’i, Joomla!’t, Durpal’it või Magentot saab need lisada (või juba algusest peale paigaldada) Zone+ haldusesse mis tagab pideva uuendamise ja turvatunde – ning lisada 2€+km eest kuus Nimbusec’i, mis skannib kord nädalas veebis olevad failid üle ja annab lootust, et leiad pahavara leiab üles enne Google’it.

Sealt edasi hakkab aga kallimaks minema – korralikum WordPressile keskendunud majutus algab 30€ kandist, Sucuri või CloudFlare “turvateenuste” odavam pakett on 15-20€ aga üldiselt ilmneb peagi, et selle eest saab vaid “basic security” mis mõeldud väiksemale blogijale.

Ja me oleme jälle tagasi selle “enamvähem 1 töötunni hind” juures. Võibolla on parem, kui selle saaks endale sinu veebimeister, ikkagi omakandi tegelane kes teab ja tunneb enda ehitatut?

Aga sama suurusjärk kehtib ka meie, Zone puhul – “töötunni eest kuus” saame lisada turvalahendusi, muuta WordPressi seaded turvalisemaks, pakkuda seadistusi tulemüürile ning tagada, et probleemi avastame meie ja helistame sulle, mitte vastupidi.

Sellist paketti meil hetkel avalikus hinnakirjas pole, sest tegu on väga eksklusiivse tootega. Aga kirjuta mulle peeter@zone.ee ja vaatame, mida teha annab 😉

Populaarsed postitused

"Pilve pole olemas. On lihtsalt kellegi teise arvuti."

Saabub OpenSSL 3 tugi - ka aegunud PHP versioonidele

Uuendame NodeJS ja Python vaikeversioone